තොරතුරු තාක්ෂණයේ දියුණුවත් එක්ක ලෝකයේ බොහෝ ක්ෂේත්ර පරිගණක සහ අන්තර්ජාලය තමන්ගේ වැඩ කටයුතු සඳහා යොදාගන්න පුරුදු වුණා. අපේ වැඩ පහසු කරන මෘදුකාංග හදන මෘදුකාංග නිර්මාණකරුවන් වගේම අපරාධකරුවනුත් මේ තාක්ෂණික දියුණුව තමන්ගේ මඩිය තර කරගන්න යොදාගැනීම හරහා මෑතකදී බිහිවුණු ප්රවණතාවක් ගැන තමයි අද ලිපියෙන් කතා කරන්නේ.

මෘදුකාංග කොහොමද කප්පම් ඉල්ලන්නේ?

කප්පම් ඉල්ලීම සඳහා භාවිතා කරන මෘදුකාංග විශේෂය හැඳින්වෙන්නේ ransomware කියලයි. බොහෝවිට මේවා නිර්මාණය වෙන්නේ තමන්ගේ හැකියාවන් අපරාධ සඳහා යොදාගන්න පුරුදු වුණ දක්ෂ ක්රමලේඛණ ශිල්පීන් අතින්. ඔබේ පරිගණකය හෝ ස්මාර්ට් දුරකථනය තුළ ransomware එකක් ස්ථාපනය වූ පසු එම මෘදුකාංගයට පුළුවන් ඔබේ දත්ත ඔබට පාවිච්චි කරන්න බැරි වෙන ආකාරයට ගුප්ත කේතනය (encrypt) කරන්න, නැතිනම් ඔබේ පරිගණකය හෝ දුරකථනය අගුළු දැමීම. ඊළඟට ඔබේ දත්ත නැවත විකේතනය (decrypt) කරන්න හෝ අන්ලොක් කරන්න නම් ඔබ යම්කිසි මුදලක් අන්තර්ජාලය හරහා ගෙවිය යුතු බවට දැනුම්දීමක් මේ මෘදුකාංග මගින් සිදුවෙනවා.

Ransomware එකක් මගින් කප්පම් ඉල්ලා කෙරෙන දැනුම්දීමක් (www.cureyoursystem.com)

Ransomware වල ඉතිහාසය

Ransomware හිසරදයක් වෙන්න පටන්ගත්තේ 2005දී පමණ නමුත් ransomware වල ඉතිහාසය 80 දශකය දක්වා විහිදෙනවා. 1989 වසරේදී AIDS Trojan නමින් හැඳින්වුණ ransomware එකක් පරිගණක වලට මුදාහැරුණත් පුද්ගලික පරිගණක ඒ වකවානුව තුළ ඉතා දුලබ වීම නිසා එය එතරම් අවධානයට ලක් වුණේ නෑ. වසර 2005 පමණ වනවිට නැවත වතාවක් රුසියාව ආශ්රිතව මේ මෘදුකාංග දකින්න ලැබෙන්නේ යුක්රේනය, බෙලරුස් සහ කසකස්ථාන් වැනි රුසියාව ආසන්නයේ රටවල් වල පිරිස් අපහසුතාවයට පත් කරමින්.

2010 පමණ වනවිට මේ ransomware අන්තර්ජාතිකව පරිගණක ආරක්ෂාව සම්බන්ධ තර්ජනයක් හැටියට හඳුනාගැනෙනවා. ගුප්ත කේතන උපක්රම භාවිතා කරන පළමු ransomware එක 2013 දී අන්තර්ජාලයට මුදාහැරෙනවා. කාලයත් සමග අද වනවිට ඉතා දියුණු තාක්ෂණික උපක්රම මගින් වඩාත් දරුණු ransomware නිපදවන්න වගේම සංවිධානාත්මක මාෆියාවක් විදියට මේ මෘදුකාංග බෙදාහැරින්නත් සයිබර් අපරාධකරුවන් පුරුදු වෙලා තියනවා. නවතම සංඛ්යාලේඛන වලට අනුව දිනකට ලොව පුරා පරිගණක 4000ක් පමණ ransomware වල ගොදුරු බවට පත්වෙනවා.

ransomwareවල සීඝ්ර වර්ධනය (source : symnatic )

Ransomware වල ප්රභේද 2ක් තියනවා

1- Locker Ransomware

මේ වර්ගයේ ransomware වලින් කරන්නේ ඔබේ පරිගණකය අගුළු දමා නැවත ඔබේ පරිගණකයට පිවිසීමට අවසර ලබාදීම වෙනුවෙන් කප්පම් ඉල්ලන එක. මේ මගින් ඔබේ පරිගණකයේ දත්ත වලට බලපෑමක් නොකෙරෙන නිසා සාපේක්ෂව මේ වර්ගයේ ransomware වලින් සිදුවියහැකි හානිය අඩුයි.

2- Crypto Ransomware

මේ වර්ගයේ ransomware මගින් ඔබේ දත්ත ඔබට පාවිච්චි කරන්න බැරි ආකාරයට ගුප්ත කේතනය (encrypt) කරන නිසා මේ වර්ගයේ එකකින් ඔබේ දත්ත ආරක්ෂා කරගැනීමේ හැකියාවක් නැති තරම්.

ransomware වර්ග (www.symantec.com)

ගුප්ත කේතනය (Encryption) සහ Ransomware

ගුප්ත කේතනය කියන්නේ පරිගණක වල ආරක්ෂාව වැඩි කිරීම සඳහා පාවිච්චි කෙරෙන තාක්ෂණයක්. අපි පරිගණක ජාලයක් හරහා යවන පණිවුඩ, නැතිනම් පරිගණකයක ගබඩා කරන තොරතුරු වෙනත් කෙනෙකුට කියවන්න බැරි වෙන විදියේ රහස් සංකේත බවට පත්කිරීම තමයි ගුප්ත කේතනය හරහා සිදුවෙන්නේ. මේ විදියට කේතනය කළ තොරතුරු විකේතනය කරන්න නම් ඒ සඳහා සැකසු ඩිජිටල් යතුරක් (digital key) අවශ්යයි. ගුප්ත කේතනය කළ තොරතුරු නැවත විකේතනය කරන්න හැකියාව තියෙන්නේ අදාළ යතුර තියන කෙනෙකුට පමණයි.

Crypto Ransomware මගින් කරන්නේ පරිගණකයේ දත්ත ගුප්ත කේතනය කර එම දත්ත විකේතනය කිරීම සඳහා අවශ්ය ඩිජිටල් යතුර ලබාදීම වෙනුවෙන් කප්පම් ඉල්ලීමයි. නවීන ගුප්ත කේතන ක්රම වලින් කේතනය කරන යතුරක් නැතිව විකේතනය කිරීම කළ නොහැක්කක් හැටියට තමයි සැලකෙන්නේ. උදාහරණක් හැටියට දැනට වෙබ් අඩවි සඳහා පාවිච්චි වෙන AES-128 නමැති ගුප්ත කේතන ක්රමය මගින් කේතනය කළ දත්ත යතුරක් නැතිව විකේතනය (bruteforce) කරන්න සුපිරි පරිගණකයකටත් (supercomputer) වසර බිලියන 13ක් පමණ ගතවන බව කියවෙනවා. ඒ නිසා Crypto Ransomware එකක ගොදුරක් වෙන කෙනෙකුට තමන්ගේ දත්ත අහිමි වෙන්න තියන ඉඩකඩ ඉතා ඉහළයි.

Ransomware පැතිරෙන්නේ කොහොමද?

ප්රධාන වශයෙන් මේවා පැතිරෙන්නේ ඊමේල් සමඟ එන ඇමුණුම් (attachments) හෝ ලින්ක් හරහා යි. ඔබට නාඳුනන කෙනෙකුගෙන් එන ඊමේල් එකක් සමග තියන ගොනුවක් ඔබ විවෘත කිරීමේදී ඔබේ පරිගණකයට ransomware ඇතුළු වෙන්න ඉඩ තියනවා. ඒ වගේම ඔබ සැරිසරන වෙබ් අඩවි වලත් ransomware තියෙන්න පුළුවන්. ඒ නිසා ඔබ නිතර පාවිච්චි නොකරන වෙබ් අඩවි වලින් ඩවුන්ලෝඩ් කරන දේවල් ගැන සැලකිලිමත් ඉතා වැදගත්.

ජංගම දුරකථන සඳහා ransomware

වසර 2014 දී ඇන්ඩ්රොයිඩ් මෙහෙයුම් පද්ධතිය සඳහා පළමු ransomware එක වාර්තා වීමත් පරිගණක වලට සීමා නොවී ජංගම දුරකථන වලටත් පැතිරෙන්න ransomware සමත් වෙලා තියනවා. දුරකථන සඳහා වන ransomware බොහොමයක් තියෙන්නේ නිල නොවන app store වල. ඒ වගේම සමහර ransomware ප්රති වයිරස මෘදුකාංග විදියට වෙස් මාරු කරගෙන ඉන්න අවස්ථාත් පසුගිය දෙවසර තුල වාර්තා වෙලා තියනවා.

ජංගම දුරකථන වලට එන කප්පම් ඉල්ලීම් (www.welivesecurity.com)

Ransomware වල බලපෑම

Ransomware වලින් වෙන්න පුළුවන් ලොකුම හානිය තමයි තමන්ගේ දත්ත අහිමි වීම. ඔබ වසර ගණනක් තිස්සේ එකතු කරගත් ඡායාරුප, නැතිනම් තමන්ගේ රැකියාවට අදාළ තොරතුරු ගොනු වගේ දේවල් ransomware නිසා ඔබට නැතිවෙන්න පුළුවන්. තනි පුද්ගලයෙකුට නම් සමහරවිට මෙහෙම දෙයක් දරාගන්න පුළුවන් නමුත් ආයතනයක කටයුතු වලට යොදාගන්නා පරිගණකයකට මේ ඇබැද්දිය සිද්ධ වුනොත් ආයතනයට විශාල පාඩුවක් වගේම අදාළ සේවකයාගේ කීර්තිනාමයටත් හානි සිදුවෙන්න පුළුවන්. මේ වගේ සිදුවීම් කිහිපයක් පසුගිය වසරේ අපේ රටෙනුත් වාර්තා වෙලා තියනවා.

ඊළඟ කාරණය තමයි ransomware එක මගින් ඔබේ දත්ත සොරාගෙන තියෙන්න ඇති හැකියාව. ඔබේ පරිගණකයේ ඔබට හොරෙන් වැඩ කරන මෘදුකාංගයකට ඔබේ තොරතුරු ගොනු, ඔබ ටයිප් කරන පාස්වර්ඩ් වැනි දේවල් සොරාගෙන වෙනත් කෙනෙකුට යවන්නත් පුළුවන්.

Ransomware එකකට අහුවුණොත් මොකද කරන්නේ?

1- හැකි ඉක්මණින් පරිගණක ජාල වලින් ඉවත් වෙන්න

ඔබේ පරිගණකය දැනටමත් ransomware එකකට අහුවෙලා නම්, ඔබේ පරිගණක ජාලයේ වෙනත් පරිගණකයකට ransomware එක ඇතුලත් කරන්න එයට හැකියාව තියෙන්න පුළුවන්. ඒ නිසා හැකි ඉක්මනින් අන්තර්ජාලය, WiFi, LAN හෝ වෙනත් ජාලගත සබඳතා වහාම නවත්වන්න.

2- පොලිසියට කියන්න

මේකෙන් ඔබේ දත්ත නැවත ලබාගන්න තියන හැකියාව අඩු ඉතා නමුත් ඔබේ පරිගණකයේ ආයතනික දත්ත වගේ දේවල් තියන අවස්ථාවකදී පොලිස් තොරතුරු තාක්ෂණ අංශයට දැනුම්දීම ඉදිරි කටයුතු වලට පහසුවක් වේවි. ඒ වගේම ආසාදනයට ලක්වුණු පරිගණකය ඔබේ සේවා ස්ථානයේ එකක් නම වහාම ඔබේ සේවා ස්ථානයේ තොරතුරු තාක්ෂණ අංශයට දැනුම් දෙන්න.

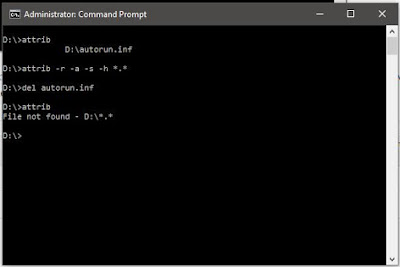

3- Ransomware එක අයින් කරගන්න බලන්න

ඔබේ පරිගණකයට අරක්ගත්ත ransomware එක ගුප්ත කේතන පාවිච්චි නොකරන එකක් නම් ඔබේ දත්ත ටික බේරගන්න හැකියාව තියෙන්න පුළුවන්. ඒ සඳහා පළමුවෙන් ඔබට ransomware එකේ නම හොයාගන්න පුළුවන් නම් වෙනත් පරිගණකයකින් අන්තර්ජාලයේ පොඩ්ඩක් හොයලා බලන්න. ඒ ransomware එකට අදාළ විකේතන මෘදුකාංගයක් තියෙන්න පුළුවන්. එහෙම හොයාගන්න නැතිනම් ඔබේ මෙහෙයුම් පද්ධතියේ තියන Safe Mode වැනි පහසුකමක් මගින් හෝ මෙහෙයුම් පද්ධතිය නැවත ස්ථාපනය කිරීම මගින් ransomware එක ඉවත් කරන්න උත්සාහ කරන්න.

4- Backup එකක් restore කරන්න

ඔබ කලින් ගත්තු backup එකක් ඔබ සතුව තියනවනම් ඒක නැවත ස්ථාපනය කරගන්න. ලඟදි කරපු වැඩ ටික ඔබට අහිමි වුණත් වෙලාවේ හැටියට හොඳම විසඳුම තමයි මේක.

5- ගෙවන්න පෙර සිතා බලන්න

කරන්න වෙන දෙයක් නැතිම වෙලාවක ඉතුරු වෙන එකම විසඳුම තමයි කප්පම ගෙවන එක. නමුත් මේක එතරම් නුවණට හුරු වැඩක් නෙවෙයි. එහෙම කියන්න හේතු කිහිපයක් තියනවා. කප්පම් ගෙවූ පසුවත් ඔවුන් ඔබේ දත්ත නිදහස් නොකරන්න ඉඩ තියනවා. ඒ වගේම ඔබේ දත්ත ලැබුණු පසුවත් ransomware එක ඔබේ පරිගණකයේ ඉතිරි වෙලා තියනවානම් ඔබ තවමත් අනතුරින් ගැලවී නැහැ. තවත් කාරණයක් තමයි ඔබ කප්පම් ගෙවීමෙන් සිදුවෙන්නේ කප්පම්කරුවන් දිරිමත් කිරීමක්. ඒ නිසා කප්පම් නොගෙවා සිටීමට හැකි සෑම උත්සාහයක්ම ගැනීම ඉතා වැදගත්.

Ransomware වලින් බේරෙන්නේ කොහොමද?

ප්රති-වයිරස මෘදුකාංග වලට ransomware හඳුනාගන්න තියන හැකියාව තරමක් අඩු නිසා ඒ පිළිබඳව අපි සැලකිලිමත් වීම අත්යවශ්යයි. පරිගණක සම්බන්ධ මේ වගේ පුරුදු ටිකක් ඔබේ ජීවිතයට එකතු කරගැනීම ransomware වගේම තවත් බොහෝ අවදානම් තත්ත්ව වලින් ගැලවීමට උදව් වේවි.

- පරිගණකය / දුරකථනය නිතර backup කරන්න.

- වටිනා ඡායාරූප, ලිපිගොනු ආදිය Google Drive හෝ DropBox වැනි සේවාවක් තුළ තබන්න.

- මෘදුකාංග සහ මෙහෙයුම් පද්ධතිය යාවත්කාලීන කරන්න.

- ප්රති-වයිරස මෘදුකාංගයක් පාවිච්චි කරන්න.

- ඔබ ඩවුන්ලෝඩ් කරන ගොනු අදාළ ප්රවර්ගයේමද (file type) යන්න විවෘත කිරීමට පෙර පරීක්ෂා කරන්න. උදාහරණයක් හැටියට ගීතයක mp3 ගොනුවක් වෙනුවට exe හෝ apk ගොනුවක් ඩවුන්ලෝඩ් වුණොත් නිසැකවම එය හානිකර හෝ ඔබට අනවශ්ය ගොනුවක්.

- නොදන්නා වෙබ් අඩවි වලින් ජංගම දුරකථන යෙදුම් (mobile apps) ඩවුන්ලෝඩ් කිරීමෙන් වළකින්න.

- Spam හෝ සැක සහිත ඊමේල් පණිවුඩවල අඩංගු ලින්ක් ක්ලික් කිරීමෙන් වලකින්න.

- Ad-blocker මෘදුකාංගයක් පාවිච්චි කරන්න.

අවසාන වශයෙන් තොරතුරු තාක්ෂණ ක්ෂේත්රයේ නියැලෙන අයට පමණක් සීමා නොවී පරිගණකයක් හෝ ස්මාර්ට් උපකරණයක් පාවිච්චි කරන සහ අන්තර්ජාලය භාවිතා කරන සියළු දෙනාම පරිගණක ආරක්ෂාව ගැන යම් දැනුමක් ලබා සිටීම තමන්ගේ ආරක්ෂාවටත්, පුද්ගලිකත්වය ආරක්ෂා කරගැනීමටත් විශාල පිටුවහලක් වෙයි. ඒ නිසා මේ දේවල් ඔබේ යහළුවන් එක්කත් බෙදාහදා ගන්නත් අමතක කරන්න එපා.

මුලාශ්ර: Heimdal Security, ESET Security, Business Insider

කවරයේ පින්තූරය: stinntech.com